前言

自己的服务器IP被别人的域名恶意解析,不仅可能承担未知流量压力,还可能因对方域名违规导致自己的服务器受牵连。解决这个问题并不复杂,今天就给大家分享两种实用方法,从“拦截非法访问”到“隐藏真实IP”,彻底杜绝这种隐患。

一、为什么会有人把域名解析到你的服务器IP?

在解决问题前,先简单理解问题背后的逻辑:服务器IP就像是服务器的身份证号码,域名则是服务器的名字。别人把域名解析到你的IP,相当于“把他的名字和你的身份证号对应”,访客访问他的域名时,会被引导到你的服务器上。

这种情况常见原因有:

- 恶意占用资源:对方不想买服务器,借你的IP搭网站,消耗你的带宽和算力;

- 规避风险:对方域名可能涉及违规内容,解析到你的IP上,试图逃避平台监管;

- 误操作:少数情况是对方输错IP,不小心解析到你的服务器,但更多是恶意行为。

不管是哪种情况,都需要及时处理,避免影响自己服务器的正常使用。

二、解决方法

方法一:禁止空主机头访问,拦截非法域名

这是最直接的方法——通过配置服务器的Web服务(Nginx或Apache),让服务器只响应你自己的域名,对“没有对应合法域名”(空主机头)的访问直接返回错误。

1. 核心原理:主机头匹配

服务器接收访问请求时,会先看请求中的“主机头”(即访问的域名),如果主机头不在你的合法域名列表里,就触发我们设置的“拦截规则”,返回500错误(也可设置403禁止访问),让非法域名无法正常显示内容。

2. 操作步骤(分Nginx和Apache)

第一步:找到SSL证书配置文件路径

首先要获取服务器上已有的SSL证书路径(即使你不用HTTPS,配置443端口拦截也需要证书,避免浏览器报错):

- Nginx用户:登录运维面板(比如宝塔),进入“文件”,找到路径

/www/server/panel/vhost/nginx,这里存放着所有网站的Nginx配置文件; - Apache用户:路径为

/www/server/panel/vhost/apache,同样找到对应的网站配置文件。

第二步:复制SSL证书路径

打开任意一个后缀为 .conf 的配置文件(比如你自己网站的配置文件),里面会有类似这样的代码,记录着SSL证书的路径:

ssl_certificate /etc/nginx/ssl/XXXXXXX_xxx.com.pem;

ssl_certificate_key /etc/nginx/ssl/XXXXXXX_xxx.com.key;把这两个 .pem 和 .key 文件的路径复制下来,后面会用到。

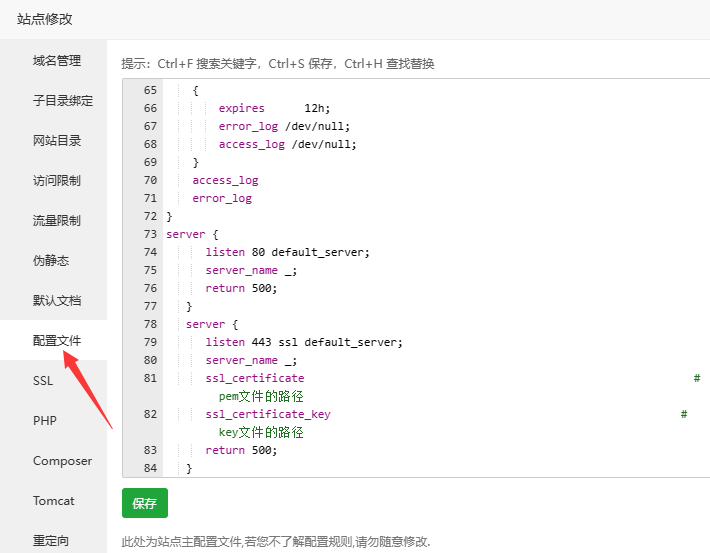

第三步:编辑主配置文件,添加拦截规则

- 回到宝塔面板“文件”,找到Nginx或Apache的主配置文件:

- Nginx主配置文件通常是

/etc/nginx/nginx.conf; - Apache主配置文件通常是

/etc/httpd/conf/httpd.conf(不同系统路径可能略有差异,宝塔中可在“软件商店”找到对应软件,点击“设置”→“配置文件”直接打开)。 - 在配置文件的最后一行,添加以下代码(Nginx用户用下面的代码,Apache用户需调整语法,后文有补充):

# 拦截HTTP(80端口)空主机头访问

server {

listen 80 default_server;

server_name _; # 代表“匹配所有未明确指定的主机头”

return 500; # 访问时返回500错误,也可改为403 Forbidden

}

# 拦截HTTPS(443端口)空主机头访问

server {

listen 443 ssl default_server;

server_name _;

# 替换为你刚才复制的SSL证书路径

ssl_certificate /etc/nginx/ssl/XXXXXXX_xxx.com.pem;

ssl_certificate_key /etc/nginx/ssl/XXXXXXX_xxx.com.key;

return 500;

}- Apache用户注意:Apache的配置语法不同,需将上述代码替换为:

# 拦截HTTP访问

<VirtualHost *:80>

ServerName _

Redirect 500 / # 返回500错误

</VirtualHost>

# 拦截HTTPS访问

<VirtualHost *:443>

ServerName _

SSLEngine on

SSLCertificateFile /etc/httpd/ssl/XXXXXXX_xxx.com.pem # 替换为你的证书路径

SSLCertificateKeyFile /etc/httpd/ssl/XXXXXXX_xxx.com.key

Redirect 500 /

</VirtualHost>

第四步:重启服务,让规则生效

- Nginx用户:在宝塔“软件商店”找到Nginx,点击“重启”;

- Apache用户:同样找到Apache并重启。

重启后,别人用非法域名解析到你的IP,访问时会显示500错误,无法正常使用你的服务器资源。

方法二:更换IP+接入Cloudflare,从源头隐藏真实IP

如果方法一无法彻底解决(比如对方持续换域名解析),可以升级防护——更换服务器IP,并接入Cloudflare(一家全球CDN服务商),让真实IP“隐身”。

1. 为什么要这么做?

- 更换IP:让对方之前解析的旧IP失效;

- 接入Cloudflare:访客访问你的域名时,先经过Cloudflare的CDN节点,不会直接连接你的真实IP,别人无法获取到你服务器的真实IP,自然无法解析。

2. 操作步骤

第一步:联系云服务商更换IP

- 登录你的云服务商后台,找到对应的服务器实例,申请“更换公网IP”(部分服务商支持免费更换,部分需付费,具体看服务商政策);

- 更换IP后,记得更新你自己域名的解析记录,把域名指向新的IP,避免自己的网站无法访问。

第二步:接入Cloudflare

- 注册Cloudflare账号(官网:https://www.cloudflare.com/ ),添加你的域名,按照提示完成域名所有权验证;

- Cloudflare会提供两组“Nameserver”(域名服务器),需要你登录域名注册商后台,将域名的Nameserver改为Cloudflare提供的地址;

- 等待DNS解析生效(通常需要10-30分钟),生效后,你的服务器真实IP会被Cloudflare隐藏,别人无法通过域名解析找到你的真实IP。

3. 额外优势

接入Cloudflare后,不仅能隐藏真实IP,还能获得CDN加速(提升网站访问速度)、DDoS防护(抵御流量攻击)等附加功能,相当于给服务器加了“双重保险”。

三、2个实用技巧,提升防护效果

1. 定期检查服务器访问日志,及时发现异常

即使做了防护,也建议定期查看服务器的访问日志,看看是否有陌生域名的访问记录:

- Nginx访问日志路径:

/www/wwwlogs/,文件名为“域名+access.log”; - Apache访问日志路径:

/var/log/httpd/access_log。

如果发现异常访问,可结合方法一的规则,进一步细化拦截(比如针对特定域名添加禁止规则)。

2. 给服务器配置防火墙,限制端口访问

除了Web服务拦截,还可以通过服务器防火墙(如ufw、iptables,或宝塔自带的“防火墙”)限制端口访问,只开放必要的端口(如80、443、22),减少其他端口被利用的风险。

四、总结

防止他人域名解析到自己的服务器IP,核心是“拦截非法访问”和“隐藏真实IP”:

这两种方法操作都不复杂,跟着步骤一步步来就能顺利完成。服务器安全就像“治水”,既要“堵”(拦截非法访问),也要“疏”(隐藏真实IP,从源头减少风险),双管齐下才能更安心。